Deck 10: Introduction to Network Security

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

سؤال

فتح الحزمة

قم بالتسجيل لفتح البطاقات في هذه المجموعة!

Unlock Deck

Unlock Deck

1/41

العب

ملء الشاشة (f)

Deck 10: Introduction to Network Security

1

What is a type of malware that is so difficult to detect and remove that most experts agree that it is better to backup your critical data and reinstall the OS?

A) rootkit

B) Trojan

C) hoax virus

D) spyware

A) rootkit

B) Trojan

C) hoax virus

D) spyware

A

2

If the minimum password length on a Windows system is set to zero, what does that mean?

A) The user never has to change the password.

B) The user can use a blank password.

C) The user has to change the password every day.

D) The user account is disabled.

A) The user never has to change the password.

B) The user can use a blank password.

C) The user has to change the password every day.

D) The user account is disabled.

B

3

The ultimate goal of network security is to protect which of the following?

A) the customers who use the system

B) the organization and its employees

C) business partners who access the network

D) all of the above

A) the customers who use the system

B) the organization and its employees

C) business partners who access the network

D) all of the above

D

4

What process, available on most routers, will help improve security by masking the internal IP address of the transmitting device?

A) IPSec

B) NAT

C) EFS

D) VPN

A) IPSec

B) NAT

C) EFS

D) VPN

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

5

What is a policy that defines the methods involved when a user logs on to the network called?

A) audit

B) security

C) authentication

D) acceptable use

A) audit

B) security

C) authentication

D) acceptable use

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

6

Which protocol is used to encrypt data as it travels a network?

A) EFS

B) Kerberos

C) IPSec

D) SMB

A) EFS

B) Kerberos

C) IPSec

D) SMB

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

7

In Windows 7, what is the maximum length that a password can be?

A) 8

B) 16

C) 64

D) 128

A) 8

B) 16

C) 64

D) 128

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

8

In a file system that uses FAT or FAT32, the only file security option that is available is the sharing permissions.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

9

A security policy should clearly state the desired rules, even if they cannot be enforced..

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

10

A DoS attack ties up network bandwidth or services, rendering resources useless to legitimate users.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

11

Which of the following should not be a concern when discerning the level of security that is required in a network?

A) how difficult it would be to enforce a password policy

B) the costs to implement a security system

C) whether the data is important enough to safeguard

D) from whom the data needs to be protected

A) how difficult it would be to enforce a password policy

B) the costs to implement a security system

C) whether the data is important enough to safeguard

D) from whom the data needs to be protected

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

12

When using BitLocker to encrypt your entire disk, which mode must you use if your system is not configured for TPM support?

A) transport mode

B) USB key mode

C) user authentication mode

D) encryption mode

A) transport mode

B) USB key mode

C) user authentication mode

D) encryption mode

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

13

If you need to implement a VPN on a Windows Server 2008 system, what server role must be installed to access routing and remote access services?

A) network policy and access services

B) Active Directory services

C) domain name services

D) remote network services

A) network policy and access services

B) Active Directory services

C) domain name services

D) remote network services

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

14

Which form of authentication involves the exchange of a password-like key that must be entered on both devices?

A) Kerberos authentication

B) digital certificate

C) GNU privacy guard

D) preshared key

A) Kerberos authentication

B) digital certificate

C) GNU privacy guard

D) preshared key

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

15

You don't need to physically secure your servers as long as you use a good strong password for your accounts.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

16

Which VPN implementation needs no additional configuration to be allowed access through a firewall?

A) SSTP

B) IPSec

C) PPTP

D) L2TP

A) SSTP

B) IPSec

C) PPTP

D) L2TP

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

17

What is the generic term used to describe programs that are designed to cause harm or disruption to a computer system?

A) spyware

B) malware

C) virus

D) Trojan

A) spyware

B) malware

C) virus

D) Trojan

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

18

Which of the following is a type of malware that isn't self-replicating and is usually installed by the user without his knowledge. It's primary goal is to invade your privacy by monitoring your system and reporting your activities to advertisers and spammers.

A) rootkit

B) Trojan

C) hoax virus

D) spyware

A) rootkit

B) Trojan

C) hoax virus

D) spyware

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

19

Which one of the following passwords meets Windows password complexity requirement?

A) NetWoRKing

B) NetworkingIsFun

C) N3tworking1O1

D) netw@rk!ngb@s!cs

A) NetWoRKing

B) NetworkingIsFun

C) N3tworking1O1

D) netw@rk!ngb@s!cs

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

20

A Trojan is a self-replicating program that masks itself as a useful program but is actually a type of malware.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

21

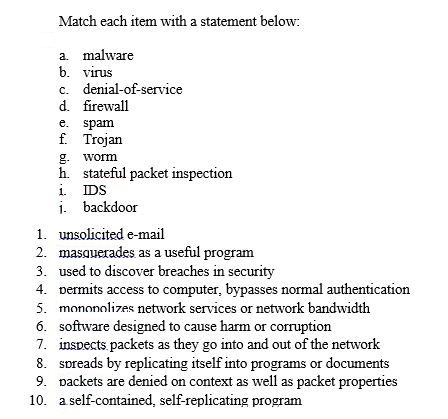

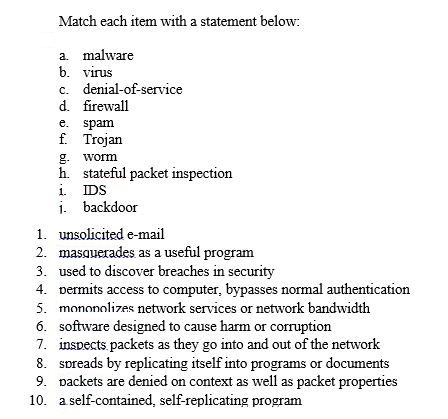

MATCHING:

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

22

How the network resources are to be used should be clearly defined in a (an) ____________ policy.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

23

What are the complexity requirements for a Windows password? List the four characteristics.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

24

A firewall can be implemented in two different ways. What are they?

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

25

____________ is a free open-source product that can be used to encrypt the contents of an entire drive.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

26

Which of the following is a type of denial-of-service attack that involves flooding the network with broadcast messages that contain a spoofed source address of an intended victim?

A) packet storm

B) broadcast flood

C) smurf attack

D) half-open SYN attack

A) packet storm

B) broadcast flood

C) smurf attack

D) half-open SYN attack

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

27

Which of the following can be used to secure data on disk drives? (Choose all that apply.)

A) EFS

B) VPN

C) IPSec

D) BitLocker

E) TrueCrypt

A) EFS

B) VPN

C) IPSec

D) BitLocker

E) TrueCrypt

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

28

What is a penetration tester?

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

29

Firewall rules can be based on which of the following properties? (Choose all that apply.)

A) source IP address

B) destination MAC address

C) protocol

D) context

E) operating system

A) source IP address

B) destination MAC address

C) protocol

D) context

E) operating system

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

30

The 802.11i standard is the newest version of wireless security that uses more advanced encryption methods than the previous versions. What is it more commonly referred to as?

A) WEP

B) WAP

C) WPA

D) WPA2

A) WEP

B) WAP

C) WPA

D) WPA2

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

31

Which of the following is a scanner used as a tool to determine what possible points of entry exist that are open and vulnerable on your system?

A) Port

B) Protocol

C) Ping

D) Finger

A) Port

B) Protocol

C) Ping

D) Finger

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

32

A(an) ____________ is a type of Trojan program that hides in the operating system files and is extremely difficult to detect.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

33

____________ authentication uses keys that are generated by the OS instead of being manually entered by an administrator.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

34

What is an IDS?

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

35

What is a VPN?

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

36

What is the difference between a virus and a worm?

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

37

How should a room that is going to house your servers be equipped?

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

38

In Linux, passwords are stored in an encrypted format in the ____________ file, which is located in the /etc directory.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

39

What is a network security policy?

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

40

Briefly describe the three levels of network security policies.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck

41

Describe the purpose of a protocol analyzer and how an attacker could use one to compromise your network.

فتح الحزمة

افتح القفل للوصول البطاقات البالغ عددها 41 في هذه المجموعة.

فتح الحزمة

k this deck